Günümüzde şirketler bir çok farklı lokasyonlar da şubeler veya ofisler açmaktadır. Farklı lokasyonlarda olmalarının en büyük dezavantajlarının başında kaynaklara erişememe ,data alış verişi yapamama ,bilgileri paylaşamama gibi sorunlar yer almaktadır.Son yıllarda internet hızının artması farklı teknolojilerin daha ucuz fiyatlara düşmesi uzak ofislerin ve şubelerin birbirleri ile bağlantılarını sağlanmasına yol açmıştır.Bu makale de ISA Server 2004 ile VPN konfigürasyonun yapılması, kullanılan VPN protokollerini ve özelliklerini,kullanıcı bağlantılarının ayarlanması ve ISA Server 2004 ile gelen diğer yeni özellikleri bulacaksınız

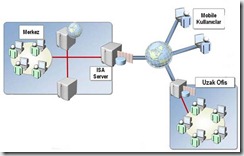

VPN:LAN (Yerel Ağ Network) da olmayan kullanıcıların veya uzak bir ofisin internet üzerinde çeşitli yöntemlerle aynı ağa bağlanmasıdır.Şekil-1 de ISA Server 2004 ile bu bağlantıyı gösteren şema görülmektedir.

Şekil-1

VPN protokolleri ve birbirileri arasındaki avantaj -dezavantajlar Şekil-2 ‘ de yer almaktadır.

VPN Protokolleri

| Faktör | PPTP avantajları ve dezavantajları |

L2TP/IPSec avantajları ve dezavantajları |

| Desteklediği Işletim sistemleri |

Windows 2000, Windows XP, Windows Server 2003, Windows NT Workstation 4.0, Windows ME, veya Windows 98 |

Windows 2000, Windows XP, or Windows Server 2003 |

| Sertifika Desteği |

Sadece EAP-TLS authentication Sertifika desteği vardır. |

pre-shared key yapılabilir |

| Güvenlik | data encryption yapar data integrity(Gelen paketin içeriğini kontrol etmez) |

data encryption yapar data integrity(Gelen paketin içeriğini kontrol etmez) authentication sağlar |

| NAT desteği | PPTP kurmak için VPN tabanlı istemciler NAT arkasına yerleştirilmeli ,NAT’ın PPTP ‘ı çevirebilmesi için bir tane yayıncı içermelidir. | L2TP/IPSec kurmak için istemci veya sunucu arkasına NAT yerleştirilmeli, hem istemci hem de sunucu IPSec NAT-T desteklemek zorundadır. |

Şekil-2

PPTP: Point to PointTunnelingProtocol (128 bit)

L2TP:LayerTwoTunnelingProtocol (156 bit)

Aralarındaki en büyük fark L2TP konfigürasyonu PPTP den daha zordur.

VPN Authentication(Kimlik Doğrulama) Protocol Seçenekleri

| Kimlik Doğrulama Protokolleri | Açıklama |

| PAP | Passwordler text halinde açık bir şekilde gidiyor.Çok eski VPN cihazlarından başkası desteklemiyor. |

| SPAP | Shiva firmasının çıkardığı bir protokoldür |

| CHAP | Password istekleri encyription kullanılarak saklanır Macintosh and UNIX-tabanlı client kullandığı protokoldur Bilgiler encrypted yapılmaz |

| MS-CHAP | Password istekleri encyription kullanılacak şekilde saklanmaz Encrypts bilgilerdir NT4.0 ve öncesini destekleyen protokoldür |

| MS-CHAPv2 | İki taraflı authentication yapar Alınan ve gönderilen bilgiler separate session keys kullanılarak encyription yapılır. Şu an kullanılan protokoldür. |

| EAP-TLS | Çok güvenli uzak authentication protokolüdür multifactor authentication mümkündür SmartCardlar,Retina tarayıcılar |

Şekil-3

VPN Quarantine Service

VPN erişecek kullanıcının erişim özelliklerini sağlayıp sağlamadığı izlenebilir. Scriptlerle uzaktan erişecek kullanıcıların analizi tutarlılığı yapılır. ISA Server,VPN clientsların güvenlik konfigürasyonunu sağlamayan clientları VPN Quarantine network taşır. VPN Quarantine ,bağlanan client’dan bazı özellikler arar(ekran koruyucusu kapalımı? updateler tam mı? passwordu varmı? hotfixleri tam mı? v.b)özellikleri arar ve sorular sorar eğer istenilen özellikler yoksa tespit edip VPN giremez.

ISA Server 2004 le Virtual Private Networking oluşturmak

ISA Server 3 çeşit VPN network içerir.

VPN Clients network Quarantined VPN Clients network Remote-site networks

ISA Server 2004 kullanarak VPN yapmanın faydaları

ISA Server 2004 ile VPN yapılırsa bağlantı güvenliğinde, performansta ve Şekil- 4 ‘de yer alan bir çok özellikten fayda sağlanabilmektedir.

| Faydaları | Açıklama |

| Bağlantı Güvenliği | ISA Server firewall access policies kullanarak VPN clients gelen tüm trafiği filtreler ve denetler |

| Performans | ISA Server VPN bağlantı üzerindeki zorunlu karmaşık güvenlik isteklerini en uygun hale getirir. |

| Windows 2000 için Quarantine kontrolu |

VPN quarantine is not available in Windows 2000 RRAS but can be enabled with ISA Server 2004 on Windows 2000 |

| Loglar ve İzleme | ISA Server tümVPN bağlantılarının loglarını tutar ve tüm canlı VPN bağlantılarını izler |

| IPSec tunnel-modu denetleme hali | IPSec tunnel-mode traffic ile tüm kullanıcı/group,site,bilgisayar ve prokolleri Application layer kısmında denetler |

| Korumayı artırır | ISA Server firewall access policy yolu ile tüm interfaces(ethernetleri) korur |

Şekil-4

ISA Server 2004’de VPN Konfigure Etme

İlk olarak VPN Client erişimine izin verilir

Şekil-5

Şekil-5 ‘de sağ tarafta yer alan Tasks menüsünden Enable VPN Client Acces şeçilir.

ISA Server da bir kaç değişiklik meydana gelmektedir.Firewall Policy yeni bir rule eklenir Şekil-6 ‘da görünmektedir.

Şekil-6

Ayrıca Şekil- 7 ‘deki gibi Network menüsüne VPN Clients bağlantısının geldiği görülmektedir.

Şekil-7

Network Rules ‘da VPN Clients to Internal Network geldiği Şekil-8 ‘de görülmektedir.

Şekil-8

Default VPN Client Access Konfigürasyonu

| Bileşenler | Default Konfigürasyon |

| System policy kuralları | System policy kuralları PPTP,veL2TP ‘nin veya her ikisinin de kullanımanı izin verir. |

| VPN access network | ISA Server VPN client connections sadece External network üzerinden gelenleri dinler. |

| VPN protokolleri | VPN Clint erişimi sadece PPTP protokolu için enabledır. |

| Network kuralları | VPN Clients network ve Internal network arasında Route bağlantı yapılır VPN Clients network ve External network arasında NAT bağlantı yapılır |

| Firewall access kuralları | Hiç bir firewall erişim kuralı enable değildir. |

| Remote access policy | Default policy MS-CHAP v2 kimlik doğrulaması istemektedir. |

Şekil-9

VPN’e bağlanacak kullanıcıları konfigure etmek için Tasks menüsündeki Configure VPN Client Access kullanılmaktadır.Şekil-10

Şekil-10

VPN’e maximum kaç kullanıcının erişim yapacağı belirtilir.Buradaki sayı bağlantı hızınıza göre ayarlanmalıdır.Eğer düşük bir bağlantı hızına sahip iseniz ve erişim yapacak kullanıcı sayısı çok fazla ise belirgin bir yavaşlık gözlenecektir.Şekil-11

Şekil-11

Domain’ deki hangi kullanıcıların bağlanabileceği ,VPN girebileceğini izin verilebilir..Add tuşuna basılarak VPN’e erişim hakkını vermek istediğiniz kullanıcıları ve grupları ekleyebilirsiniz.Şekil-12

Şekil-12

VPN bağlantısında kullanılacak protokol Şekil- 13 ‘de yer alan sekmeden yapılır.Şekil- 2 ‘de PPTP ile L2TP protokoller arasındaki avantajlar ve dezavantajlar anlatılmıştı.

Şekil-13

Şekil- 14‘de ise Enable User Mapping yapılırsa bir kullanıcının VPN ile bağlanırken kimlik doğrulama ekranında kullanıcı adı ve şifresini sorar ve kullanıcı domain seçmezse girilen domain adı otomatik olarak tanımlanır.

Bunun en büyük artısı eğer ISA Server 2004 ile herhangi bir VPN destekli cihaz (Vigor ADSL Modem) gibi arasında VPN yapmak için Enable User Mapping seçilmesi gereklidir.Cihazlar (Vigor ADSL Modem) gibi domain desteği vermeyebilirler böylece gelen domain alanına yazdığımız domain’i kendi ekler.

Şekil-14

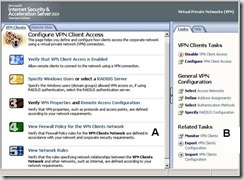

Kullanıcı erişim konfigurasyonu tamamlandıktan sonra.Genel VPN konfigürasyonları yapılır. Konfigürasyonlar Şekil-15 ‘de görüldüğü gibi hem A bölümünden hem de B bölümünde yapılabilir.

Şekil-15

Access Networks ten VPN clientler nerden gelecek onu seçeriz.Şekil-16

İnterneten gelenler Externaldan, diğer bir VPN den veya leased line gelenler internal seçilir gibi mevcut bağlantı yapınızı ve network özelliklerinize göre gerekli değişiklikleri yapabilirsiniz.

Şekil-16

VPN clients’ın IP havuzu farklıdır(Örneğin 10.0.0.1) Local Area da konuşmaları için LAN daki IP ile aynı havuzda olması gerekmektedir.Bu iki türlü yapılır.

1.Şekil-17’de görüldüğü gibi kendiniz bir IP adres aralığı vermelisiniz

2. DHCP den IP alması sağlanabilinir.Şekil-18’deki gibi advanced sekmesi tıklanır .DHCP Serverın IP yazılır veya otomatik tanıma seçeneği seçilir.

Şekil-17

Şekil-18

Şekil-19 ‘da kullanılacak kimlik doğrulama tipi seçilir.Makalenin başlarında kimlik doğrulama tipleri ve özellikleri anlatılmıştı.Bknz Şekil-3

Şekil-19

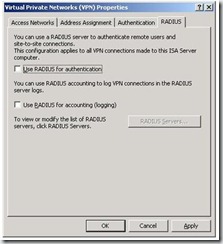

RADIUS : ISA Serverı güvenliği için domaine üye yapmamalıdır bu durumda

AD üzerindeki kullanıcılar görünmez bunu çözmek için RADIUS kullanılır.RADIUS aslında bir protokoldür ve Microsoft serverlarda IAS servisi ile çalışır,Kimlik doğrulama,hesap ayarlamasını ve policyleri merkezi olarak yapmaya olanak kılmaktadır.

Şekil-20

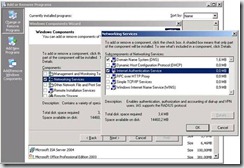

RADIUS kullanmak için Internet Autentication Service kurmak gerekir.Program Ekle / Kaldır Menüsü tıklanır .Windows bileşenlerini Ekle / Kaldır seçilir ve daha sonra Networking Services’larının içinden bu bileşen eklenilir.Şekil-21

Şekil-21

Kullanıcıların VPN’e erişimi için gerekli konfigürasyonları

Denetim Masasından Network Connections girilir ve Yeni bir bağlantı oluştur tıklanır.Çıkan sihirbazdan ileri tuşuna basılır.Şekil-22 ve 23

Şekil-22

Şekil-23

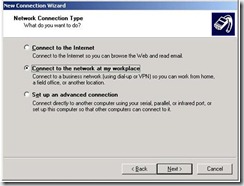

Ağ bağlantı tipi seçmemiz istenmektedir.Şekil-24 ‘deki gibi Ağa çalışma yerimden bağlan seçilir.İleri tuşuna basılarak konfigürasyona devam edilir.

Şekil-24

Şekil-25 ‘deki gibi Sanal Özel Ağ bağlantısı seçilir ve devam edilir.

Şekil-25

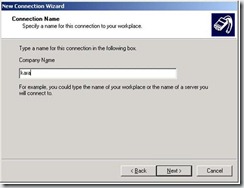

Bağlantı ismi girilir.İleri tuşuna basılarak yeni menüden devam edilir.Şekil-26

Şekil-26

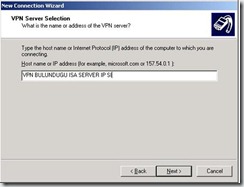

Sunucunun adı veya adresi girilir.Şekil-27

Şekil-27

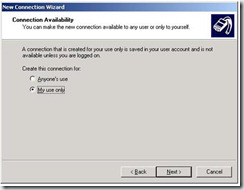

Bağlantı kullanılabilirliği ayarlaması Şekil- 28 ‘den yapılır.Oluşturulan bağlantıyı herhangi kullanıcı veya sadece kendiniz için kullanılabilir yapabilirsiniz.Yalnızca sizin kullanmanız için oluşturulan bir bağlantı sizin kullanıcı hesabınızda saklanır ve login olmadığınız sürece kullanılamaz saklı kalır.

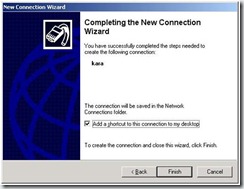

Bitiş tuşu ile sihirbaz tamamlanır. Şekil- 29

Şekil-29

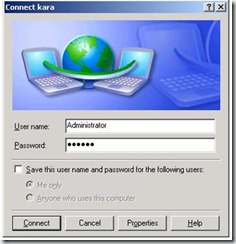

Kullanıcı adı ve parola yazılarak bağlantı sağlanılır.

Şekil-30

Site-to-Site VPN Erişim Konfigürasyon Parçaları ve açıklamaları Şekil-31 ‘de anlatılmaktadır.

| Parçalar | Varsayılan Konfigurasyonlar |

| VPN protocol Seçme | Kullanılacak protokolu seçme |

| remote-site network konfigursayonu | Remote-site network tüm remote site IP adresleri içerir |

| VPN client erişim konfigurasyonu |

VPN client erişimi düzenlemek için site-to-site erişimi enable etmek gereklidir. |

| network kuralları ve erişim kuralları | Tüm erişim kuralları veya tüm publish kuralları uzak ofislerin veya kullanıcıların erişecekleri şekildedir. |

| Remote-site VPN gateway konfigüre etmek | ISA Server’a bağlanmak ve ISA Server’dan gelen bağlantıları kabul etmek için VPN Server’ı konfigüre etmek gerekir. |

Şekil-31

VPN Tunneling Protokol Özellikleri

| Protocol | Kullanım | Açıklaması |

| IPSec Tunnel Mode | Microsoft VPN çıkış noktasına bağlantı yapılmaması gerekir. | Eğer bağlantınız Microsoft VPN server’larında biri değilse seçilmelidir. Sertifika veya pre-shared anahtarları ister. |

| L2TP over IPSec | ISA Server veya Windows RRAS VPN çıkış noktasına bağlanılması gerekir. | Kimlik doğrulama için kullanıcı adı , parola ,pre-shared anahtarı ve sertifika ister. |

| PPTP | ISA Server veya Windows RRAS VPN çıkış noktasına bağlanılması gerekir. | Kimlik doğrulama için kullanıcı adı ve parola ister L2TP over IPSec den daha az güvenlidir |

Şekil-32

Site-to-Site VPNs için network ve erişim kuralları

Network trafiğini Site to Site VPN bağlantı kurdurmak için

İki tane policy kuralı enable edilmelidir

VPN site-to-site trafikten den ISA Server’a izin ISA Server dan VPN site-to-site trafikten izin

remote-site network için network kuralı yaratılmalıdır

Erişim kuralları, yayınlama kuralları konfigüre edilmeli veya network erişimi sınırlanmalıdır.

1. Full erişim için ISA Server içinde tüm protokollere izin verilmelidir.

2. Limitli erişim için erişim kuralları konfigüre edilmeli veya publish kuralları network trafiği için tanımlanmalı.

Remote-Site VPN Konfigure Etme

Remote Sites sekmesi seçilir.Sağ tarafta yer alan Tasks menüsü basılır.Şekil-33

Şekil-33

Add Remote Site Network tıklanır ve Sihirbaz başlar.Network name alanı doldurulur.Next tuşuna basılır.Şekil-34

Şekil-34

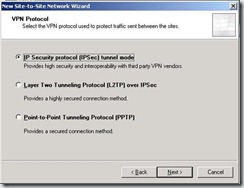

IP Security protocol (IPSec)Tunnel Mode:ISA Serverı bir cihazla (Linksys veya Vigor ADSL Modem gibi) bağlantı kurarak yapılandırılacaksa seçilir.

Diğer protkoller ise ISA Serverı – Windowsla veya ISA Serverı – ISA Serverla yapılandırarak bağlantı kurulacaksa seçilir.Şekil-35

Şekil-35

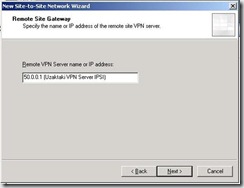

Remote VPN yapılacak Serverın IP si veya adılır.Şekil-36

Şekil-36

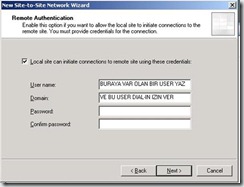

Kimlik doğrulama için kullanıcı adı ,etki alanı ve parola yazılır. Şekil-37

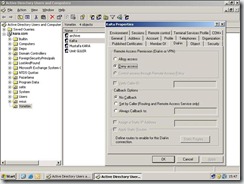

Bu kullanıcıya Active Directory Users and Computer bölümünden ,özelliklerine gelinir ve Dial-in sekmesinde Remote Access Permission (Dial in or VPN) de

Allow Access seçilir.Şekil-38

Şekil-37

Şekil-38

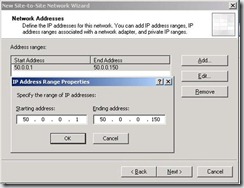

Site to Site network için Şekil-39 ‘daki gibi kullanılacak IP aralığı girilir.

Şekil-39

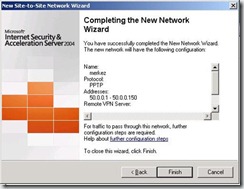

Finish tuşu ile sihirbaz tamamlanır.

Şekil-40

Kaynak:2824 Configuring Virtual Private Network Access for Remote Clients and Network

Bir sonraki makalede görüşmek üzere…

Ka®a

;?>

;?>