Uçtan uca alt yapı güvenliği nasıl sağlanır? Gerçek manada bu sorunun cevabının çok kolay olmadığını, birden fazla bileşenden oluştuğunu ve bu bileşenlerin oluşturduğu her bir katmanı detaylıca izlemek ve incelemek gerektiğini görüyoruz. Zaman zaman bir sanal makineye yüklenen bir uygulamanın bile büyük zaafiyetlere yol açabildiğini biliyoruz. İşte bende bugün sizlere Azure’da çalıştırdığınız bir sanal makineye yüklenen uygulamalardan doğabilecek güvenlik açıklarının nasıl tespit edilecebileceğini anlatacağım.

Azure VM‘deki Vulnerability assessment – güvenlik açığının tespiti için tabi ki Azure Security Center‘ı kullanacağız. Eğer sizlerde Security Center Standard katmanına sahipseniz, sanal makineler için ek bir ücret ödemeden yerleşik güvenlik açığı değerlendirmesini kullanabilirsiniz. Güvenlik açığı değerlendirme kabiliyeti ile ilgili bazı önemli ayrınatıları şu şekilde paylaşmak istiyorum. Bunlar;

- Şu anda, güvenlik açığı değerlendirmesi Qualys ve Rapid7 tarafından sağlanmaktadır.

- Güvenlik açığı değerlendirme çözümünü birden fazla VM’e yüklenebilir ancak VM’ler aynı aboneliğe ait olmalıdır.

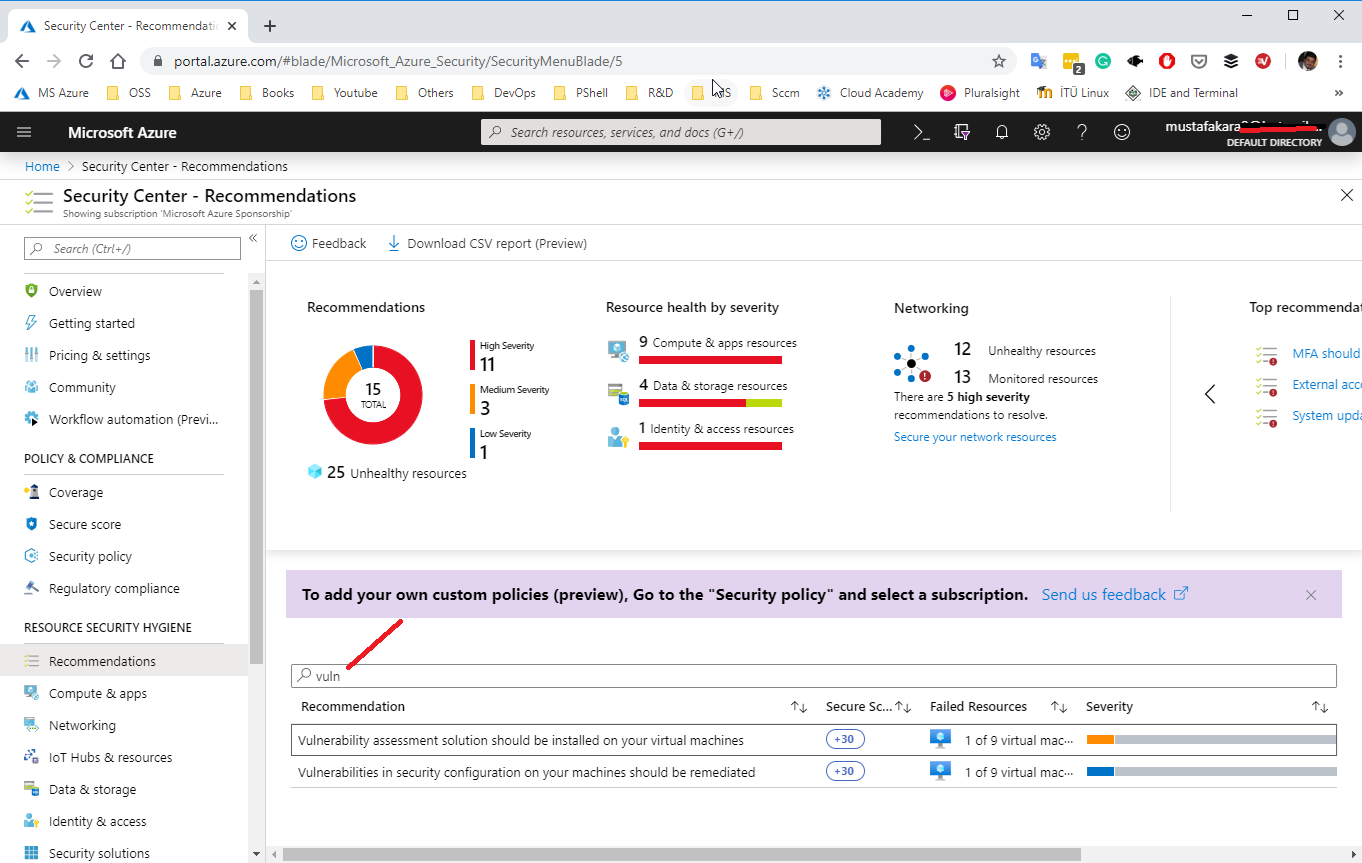

Ben bu makalede Qualys kullanarak mevcut Azure sanal makinemdeki güvenlik açığının nasıl tespit edileceğini göstermeye çalışacağım. Öncelike Azure Security Center’a geliyorum ve Recommendations’a tıklıyorum. Arama bölümüne kısaca “Vuln” yazıyorum ve önerilerde görünen Vulnerability assessment solution should be installed on your virtual machines yazısına tıklıyorum.

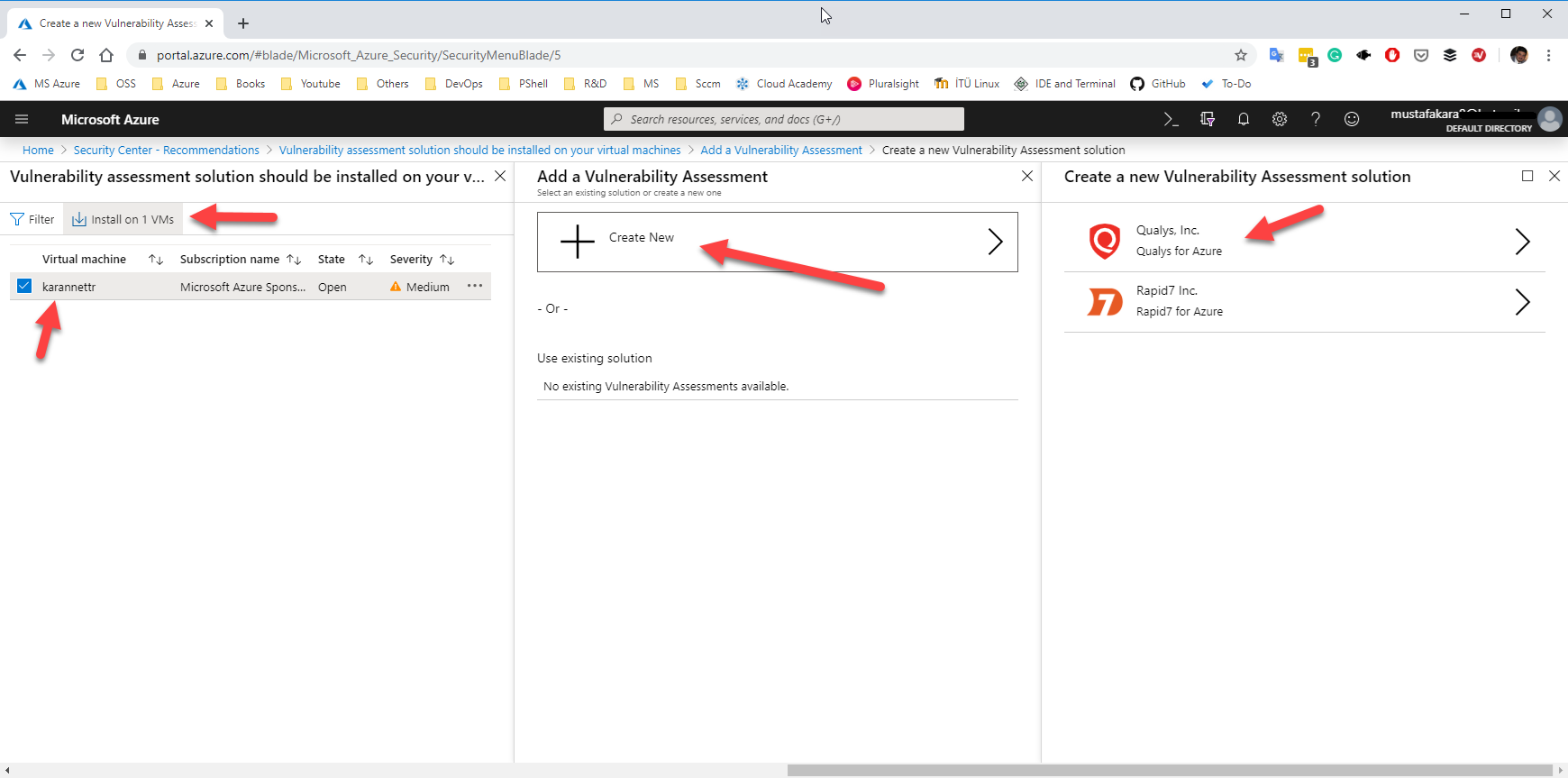

Mevcut yapımda aktif kullandığım bir tek sanal makine var, şimdi onu seçiyorum ve Vulnerability Assesssment ekliyorum. Burada güvenlik açığı değerlendirmesi için çözümü kullanacağımız soruıluyor, ben Qualys’i seçiyorum.

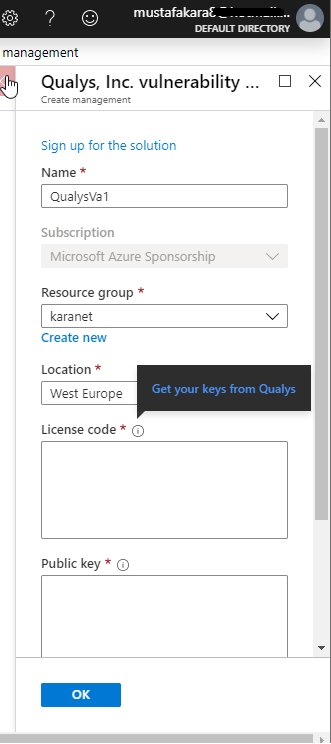

Burada biraz zaman geçireceğiz, nedeni ise benim gibi sizlerinde Qualys üyeliğinizin olmadığını düşünüyorum. Bu sebepten Qualys deneme hesabı oluşturacağız, hesabımızın aktifleiştirilmesini bekleyeceğiz sonrasında da login olup Licence code ve Public Key’i oluşturup gireceğiz.

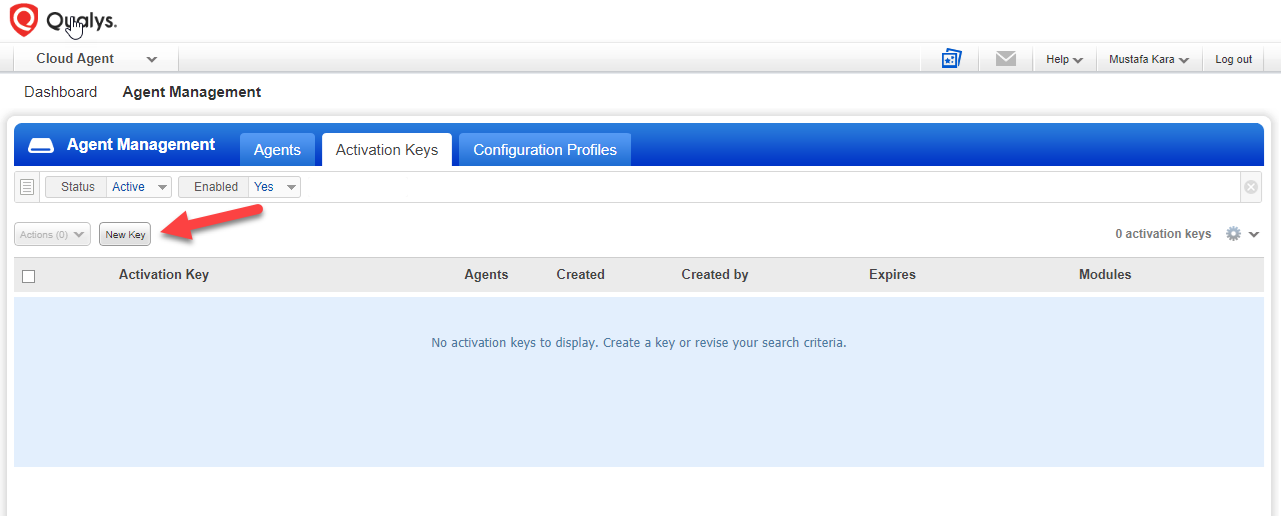

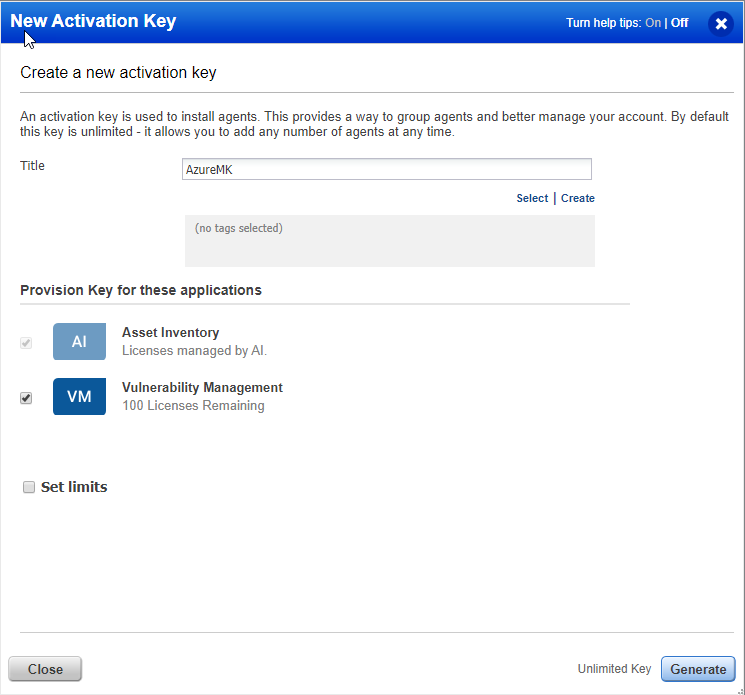

Qualys login olduktan sonra menülerden Cloud Agent’ı buluyorum ve Agent Manangement’a gelerek Activation Keys sekmesine erişiyorum. Burada New Key butouna basıyorum.

Oluşturacağım Activation Key için bir isim belirliyorum sonrasında bu key’in hangi uygulamalar için oluşturulacağını seçiyorum.

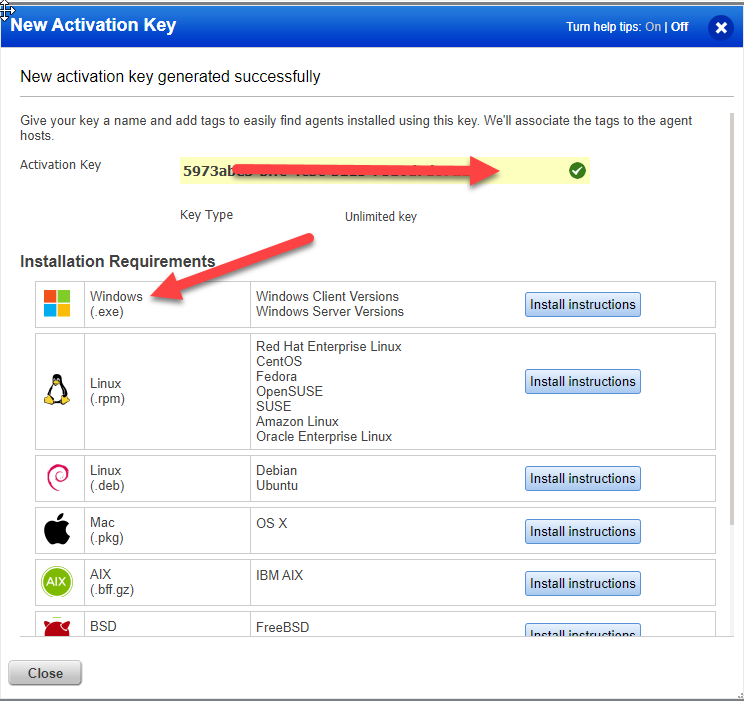

Activation Key oluşturuldu şimdi sıra yükleyeceğim platformu seçmekte, Windows işletim sistemli bir sanal makinede uygulalama güvenliği değerlendirmesi yapacağım için Windows’u seçiyorum.

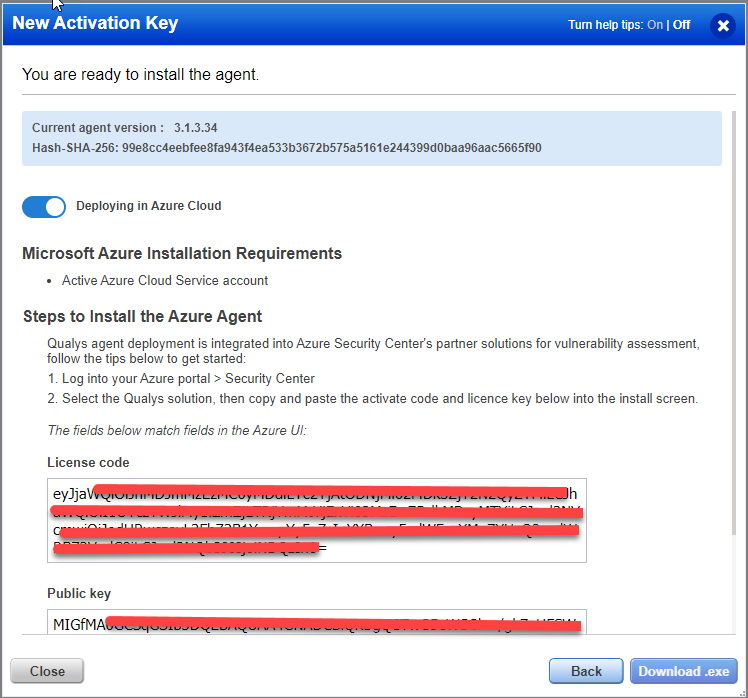

Deploying in Azure Cloud slider butonu aktif duruma getiriyorum ve Licence Code ile Public Key’i kopyalıyorum.

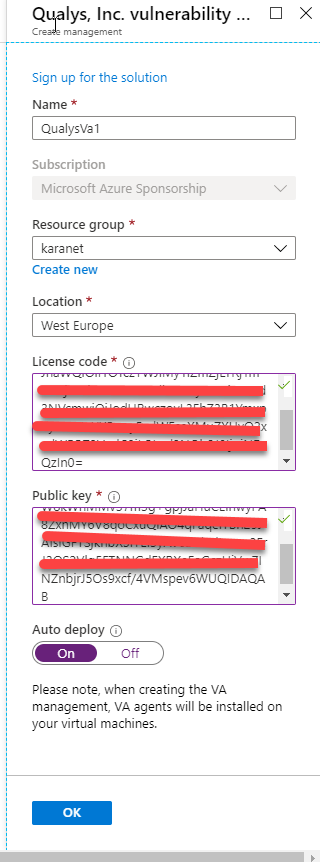

Kopyalamış olduğum Licence Code ile Public Key’i Azure Portal’da kalmış olduğum yere yapıştırıyor ve ok butonuna basıyorum.

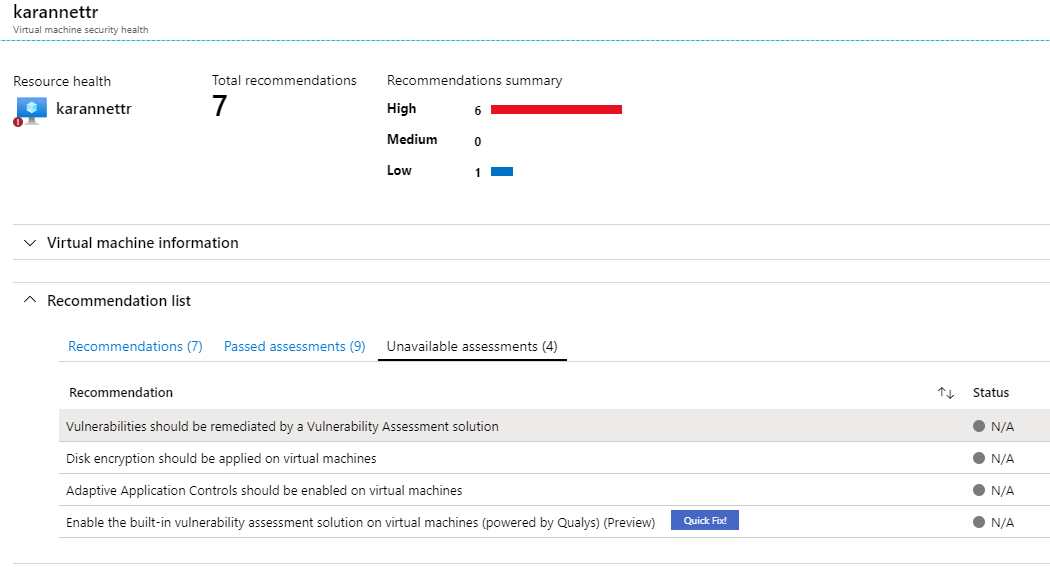

Güvenlik açığı değerlendirme çözümü hedef VM’e yüklendikten sonra, Azure Security Center sistem ve uygulama güvenlik açıklarını tespit etmek ve tanımlamak için sanal makineyi tarar. İlk taramanın tamamlanması birkaç saat sürebilir, bunndan sonra, saatlik olarak bu taramaları yapacaktır. Sonrasında algılanan sorunları görmek için önerilerin altında yer alan Compute &App seçeneğine gelinir ve Vulnerabilities should be remediated by a Vulnerabilitiy Assessment Solution tıklanır ve sonuçlara bakılır.(Ben taramasını süresini beklemeden ekran görüntümü paylaştığım için N/A görünmekte)

Bu makalede, Azure Security Center’daki güvenlik açığı değerlendirmesi önerilerinin nasıl uygulanacağını sizlere göstermek istedim. Zaman buldukça Azure Security Center makalesi yazmaya devam edeceğim bir sonraki makalede görüşmek üzere.

Ka®a

;?>

;?>