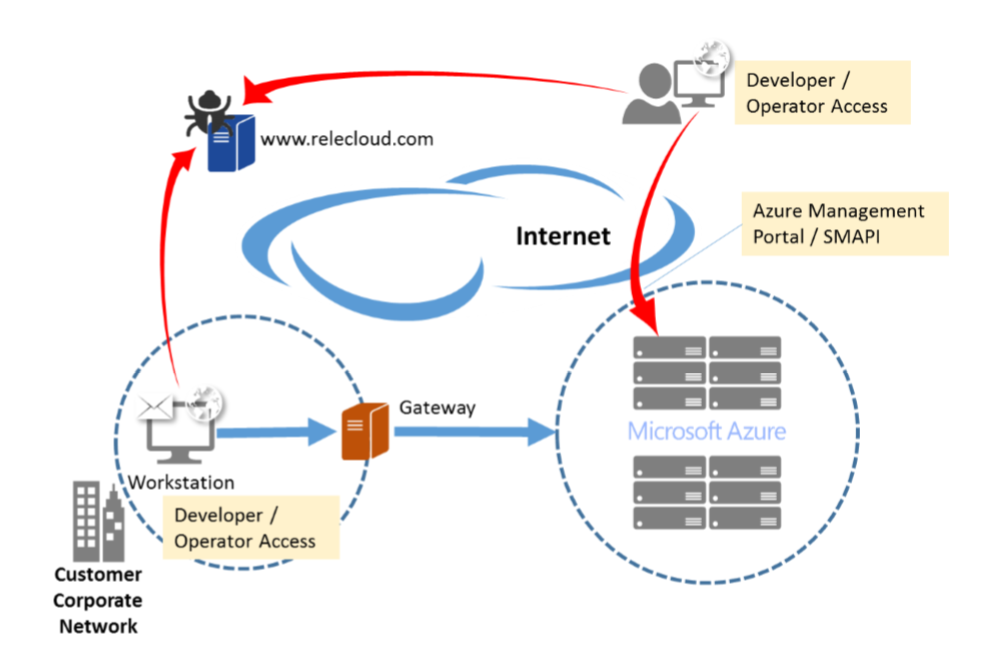

Microsoft Azure ortamını kullanan sistem yöneticileri, yazılım geliştiriciler ya da ilgili Azure servisinin sahipleri bu ortamlara çok farklı yöntemlerle erişimler gerçekleştirebiliyorlar. Zaman zaman kendi bilgisayarlarından ya da workstation’lardan Remote Desktop ile bazen VPN (Virtual Private Network) kullanarak bazen uygulama geliştirdikleri platformlara girdikleri erişim bilgileri ile bazen de Azure Portal aracılığıyla. Bu erişimlere istemci tarafında kullandıkları protokoller veya Azure Service Management API (SMAPI)’lerini de eklemek sanırım yanlış olmaz. Durum böyle olunca Azure erişim güvenliğini biraz daha detaylandırmak hatta bu erişimleri en güvenli hale nasıl getireceğimizi konuşmak çok doğru olacaktır düşüncesindeyim.

Birden çok erişim ve yönetim özelliği zengin bir seçenekler seti sağlıyor olsa da, bu değişkenlik bir bulut kullanımında önemli risklerde oluşturabilimektedir. Administrative kullanımları yönetmek, izlemek ve denetlemek çoğu zamanda beklenenden daha zor olabilir. Bu değişkenlik, bulut hizmetlerini yönetmek için kullanılan istemci uç noktalarına düzensiz erişim yoluyla güvenlik tehditleri de doğurabilir. Altyapıyı geliştirmek veya yönetmek için genel veya kişisel iş istasyonlarını kullanmak, web browser’lar (örneğin, watering hole saldırıları) veya e-posta (örneğin, sosyal mühendislik ve kimlik avı) gibi sistemlerden öngörülemeyen tehdit durumlarının oluşmasına yol açmaktadır.

Yukarıda bahsettiğimiz gibi Azure ortamına birçok farklı noktadan erişmek saldırı potansiyelini arttırmakta ve yönetimi de zorlaştırmaktadır. Bu makale özellikle Azure güvenliğinin nasıl daha güçlü kılınacağını başlıklarla göreceğiz. Azure güvenliği ile ilgili daha fazla bilgi edinmek isteyenlere bu linkteki Azure Güvenlik Rehberini incelemelerini öneririm.

- Uzaktan Yönetim Tehditleri

- Operasyonel Güvenlik Temelleri

- Azure Uzaktan Yönetim

- Yönetim için güçlendirilmiş İş İstasyonları

- Güvenlik Yönergeleri

- İstemci Yapılandırmaları

- En iyi Uygulamalar

Bir başka Azure makalesinde görüşene kadar güvende kalın.

Ka®a

;?>

;?>